Восстановление работоспособности системы после вирусов.

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск - Программы - Стандартные - Служебные - Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC), позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE - Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard, с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную - восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ - микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

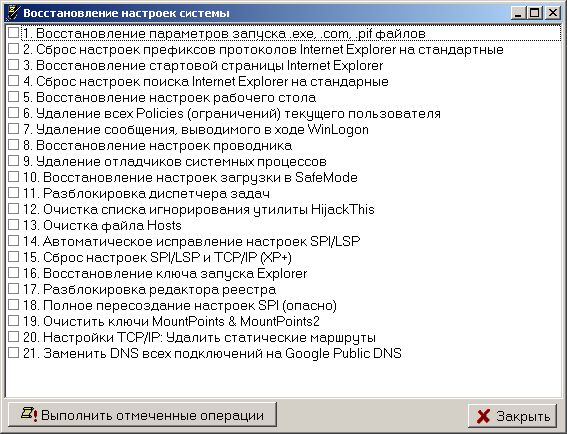

Для запуска процедур восстановления выбираем меню Файл - Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

.

1.Восстановление параметров запуска .exe, .com, .pif файлов

Данная микропрограмма восстанавливает реакцию системы на файлы exe, com, pif, scr.

Показания к применению:

после удаления вируса перестают запускаться программы.

2.Сброс настроек префиксов протоколов Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки префиксов протоколов в Internet Explorer

Показания к применению:

при вводе адреса типа www.yandex.ru идет его подмена на что-то вида www.seque.com/abcd.php?url=www.yandex.ru

3.Восстановление стартовой страницы Internet Explorer

Данная микропрограмма восстанавливает стартовую страницу в Internet Explorer

Показания к применению:

подмена стартовой страницы

4.Сброс настроек поиска Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки поиска в Internet Explorer

Показания к применению:

При нажатии кнопки "Поиск" в IE идет обращение к какому-то постороннему сайту

5.Восстановление настроек рабочего стола

Данная микропрограмма восстанавливает настройки рабочего стола. Восстановление подразумевает удаление всех активных элементов ActiveDesktop, обоев, снятие блокировок на меню, отвечающее за настройки рабочего стола.

Показания к применению:

Исчезли закладки настройки рабочего стола в окне "Свойства:экран", на рабочем столе отображаются посторонние надписи или рисунки

6.Удаление всех Policies (ограничений) текущего пользователя

Windows предусматривает механизм ограничений действий пользователя, называемый Policies. Этой технологией пользуются многие вредоносные программы, поскольку настройки хранятся в реестре и их несложно создавать или модифицировать.

Показания к применению:

Заблокированы функции проводника или иные функции системы.

7.Удаление сообщения, выводимого в ходе WinLogon

Windows NT и последующие системы в линейке NT (2000, XP) позволяют установить сообщение, отображаемое в ходе автозагрузки. Этим пользуется ряд вредоносных программ, причем уничтожение вредоносной программы не приводит к уничтожению этого сообщения.

Показания к применению:

В ходе загрузки системы вводится постороннее сообщение.

8.Восстановление настроек проводника

Данная микропрограмма сбрасывает ряд настроек проводника на стандартные (сбрасываются в первую очередь настройки, изменяемые вредоносными программами).

Показания к применению:

Изменены настройки проводника

9.Удаление отладчиков системных процессов

Регистрация отладчика системного процесса позволят осуществить скрытый запуск приложение, что и используется рядом вредоносных программ

Показания к применению:

AVZ обнаруживает неопознанные отладчики системных процессов, возникают проблемы с запуском системных компонент, в частности после перезагрузки исчезает рабочий стол.

10.Восстановление настроек загрузки в безопасном режиме (SafeMode)

Некоторые вредоносные программы, в частности червь Bagle, повреждают настройки загрузки системы в защищенном режиме. Данная микропрограмма восстанавливает настройки загрузки в защищенном режиме.

Показания к применению:

Компьютер не загружается в защищенном режиме (SafeMode). Применять данную микропрограмму следует только в случае проблем с загрузкой в защищенном режиме.

11.Разблокировка диспетчера задач

Блокировка диспетчера задач применяется вредоносными программами для защиты процессов от обнаружения и удаления. Соответственно выполнение данной микропрограммы снимает блокировку.

Показания к применению:

Блокировка диспетчера задач, при попытке вызова диспетчера задач выводится сообщение "Диспетчер задач заблокирован администратором".

12.Очистка списка игнорирования утилиты HijackThis

Утилита HijackThis хранит в реестре ряд своих настроек, в частности - список исключений. Поэтому для маскировки от HijackThis вредоносной программе достаточно зарегистрировать свои исполняемые файлы в списке исключений. В настоящий момент известен ряд вредоносных программ, использующих данную уязвимость. Микропрограмма AVZ выполняет очистку списка исключений утилиты HijackThis

Показания к применению:

Подозрения на то, что утилита HijackThis отображает не всю информацию о системе.

13. Очистка файла Hosts

Очистка файла Hosts сводится к поиску файла Hosts, удалению из него всех значащих строк и добавлению стандартной строки "127.0.0.1 localhost".

Показания к применению:

Подозрения на то, файл Hosts изменен вредоносной программой. Типичные симптомы - блокировка обновления антивирусных программ. Проконтролировать содержимое файла Hosts можно при помощи менеджера Hosts файла, встроенного в AVZ.

14. Автоматическое исправление настроек SPl/LSP

Выполняет анализ настроек SPI и в случае обнаружения ошибок производит автоматическое исправление найденных ошибок. Данную микропрограмму можно запускать повторно неограниченное количество раз. После выполнения данной микропрограммы рекомендуется перезагрузить компьютер. Внимание ! Данную микропрограмму нельзя запускать из терминальной сессии

Показания к применению:

После удаления вредоносной программы пропал доступ в Интернет.

15. Сброс настроек SPI/LSP и TCP/IP (XP+)

Данная микропрограмма работает только в XP, Windows 2003 и Vista. Ее принцип работы основан на сбросе и пересоздании настроек SPI/LSP и TCP/IP при помощи штатной утилиты netsh, входящей в состав Windows. Подробно про сброс настроек можно прочитать в базе знаний Microsoft - http://support.microsoft.com/kb/299357 Обратите внимание ! Применять сброс настроек нужно только в случае необходимости при наличие неустранимых проблем с доступом в Интернет после удаления вредоносных программ !

Показания к применению:

После удаления вредоносной программы пропал доступ в Интернет и выполнение микропрограммы "14. Автоматическое исправление настроек SPl/LSP" не дает результата.

16. Восстановление ключа запуска Explorer

Восстанавливает системные ключи реестра, отвечающие за запуск проводника.

Показания к применению:

В ходе загрузки системы не запускается проводник, но запуск explorer.exe вручную возможен.

17. Разблокировка редактора реестра

Разблокирует редактор реестра путем удаления политики, запрещающей его запуск.

Показания к применению:

Невозможно запустить редактор реестра, при попытке выводится сообщение о том, что его запуск заблокирован администратором.

18. Полное пересоздание настроек SPI

Выполняет резервное копирование настроек SPI/LSP, после чего уничтожает их и создает по эталону, который хранится в базе.

Показания к применению:

Тяжелые повреждения настроек SPI, неустранимые скриптами 14 и 15. Применять только в случае необходимости !

19. Очистить базу MountPoints

Выполняет очистку базы MountPoints и MountPoints2 в реестре. Данная операция нередко помогает в случае, когда после заражения Flash-вирусом в проводнике не открываются диски Для выполнения восстановления необходимо отметить один или несколько пунктов и нажать кнопку "Выполнить отмеченные операции". Нажатие кнопки "ОК" закрывает окно.

На заметку:

Восстановление бесполезно, если в системе работает троянская программа, выполняющая подобные перенастройки - необходимо сначала удалить вредоносную программу, а затем восстанавливать настройки системы

На заметку:

Для устранения следов большинства Hijacker необходимо выполнить три микропрограммы - "Сброс настроек поиска Internet Explorer на стандартные", "Восстановление стартовой страницы Internet Explorer", "Сброс настроек префиксов протоколов Internet Explorer на стандартные"

На заметку:

Любую из микропрограмм можно выполнять несколько раз подряд без ущерба для системы. Исключения - "5.Восстановление настроек рабочего стола" (работа этой микропрограммы сбросит все настройки рабочего стола и придется заново выбирать раскраску рабочего стола и обои) и "10. Восстановление настроек загрузки в SafeMode" (данная микропрограмма пересоздает ключи реестра, отвечающие за загрузку в безопасном режиме).

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt - для драйвера от антивируса Касперского

или другое название - для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\ SYSTEM\ CurrentControlSet\ Control\ Class\ {4D36E96B-E325- 11CE-BFC1- 08002BE10318}

UpperFilters = kbdclass

Мышь:

HKLM\ SYSTEM\ CurrentControlSet\ Control\ Class\ {4D36E96F-E325- 11CE-BFC1- 08002BE10318}

UpperFilters = mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

Если недоступны некоторые сайты после лечения от вируса.

Проблема возникает в тех случаях, когда вирус был обезврежен, но остались некоторые изменения настроек системы, предпринятые для затруднения использования поисковых систем, сайтов по компьютерной безопасности и антивирусной тематике. Иногда блокируются наиболее популярные ресурсы (ok.ru, vk.com, twitter.com ) и т.п.

Обычно вирусы используют 2 способа блокировки сайтов

- подмену содержимого файла hosts;

- добавление в таблицу маршрутизации ложных статических маршрутов.

Первый способ не позволяет разрешить имя сетевого узла в его IP-адрес. Когда вы, например, набираете в адресной строке браузера имя сайта (пусть будет - yandex.ru), сначала определяется IP-адрес, соответствующий данному доменному имени. Порядок определения адреса следующий:

- просматривается собственный кэш службы DNS-клиент на предмет наличия ранее определенного IP. Если данные об IP-адресе имеются, то разрешение имени на этом завершается и данные берутся из кэш.

- если данных в кэш DNS-клиента нет, то выполняется чтение специального файла hosts, где в текстовом виде хранятся соответствия имен узлов их IP-адресам.

- если искомой записи нет в файле hosts - выполняется запрос на разрешение доменного имени к DNS-серверу из настроек сетевого подключения. Клиент подключается к серверу по протоколу UDP на порт 53 и отправляет DNS-запрос, содержащий имя узла (yandex.ru). В ответ получает DNS-ответ, включающий IP-адрес запрашиваемого узла.

Получив адрес, браузер подключается к yandex.ru по протоколу HTTP ( протоколу TCP на порт 80 сервера, адрес которого был получен при разрешении доменного имени yandex.ru).

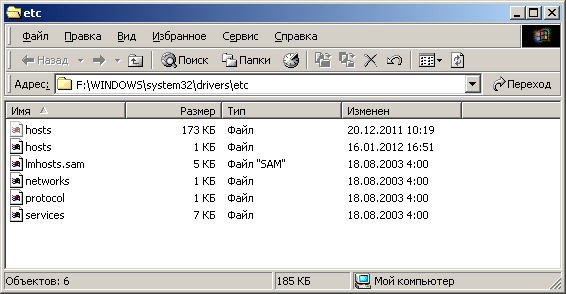

Самый простой способ направить подключение "не туда" - подправить файл hosts. Этот файл обычно хранится в папке

\windows\system32\drivers\etc\

и представляет собой простой текстовый файл с комментариями (строки, начинающиеся с символа #) и, стандартно, с одной записью в виде:

127.0.0.1 localhost

определяющей, что для имени localhost используется адрес 127.0.0.1 Это, так называемый, петлевой интерфейс, при работе через который не выполняется реальная передача данных. Адрес 127.0.0.1 - часто называют внутренней петлей (loopback) и применяют для передачи данных с использованием IP-протокола внутри системы, когда и клиент, и сервер находятся на одном компьютере. Если в файл hosts, например, добавить строку:

127.0.0.1 yandex.ru

то доменному имени yandex.ru будет сопоставлен IP-адрес внутренней петли и сайт Яндекса станет недоступным. Обращение обозревателя по имени yandex.ru завершится ошибкой. Возможен и иной вариант - использование не 127.0.0.1, а адреса совершенно стороннего узла, например, google.com. Запись в виде :

74.125.87.99 yandex.ru

приведет, желающего воспользоваться Яндексом посетителя, на сайт Google. Или, при наличии соответствующей строчки в файле hosts, - на другой сайт, например, созданный злоумышленниками для своих неблаговидных целей. Нередко подобный прием используется для подмены страниц регистрации пользователей популярных социальных сетей, интернет-магазинов, банков и прочих интернет-ресурсов с целью хищения учетных данных и их использования для отсылки спам - сообщений, воровства денежных средств, вымогательства и т.д.

Прием с подменой данных в файле hosts известен давно, и используется вирусописателями довольно редко, поскольку практически все современные антивирусные программы контролируют изменение содержимого hosts и не допускают его несанкционированного изменения. Однако, встречаются случаи, когда вредоносные программы изменяют не содержимое файла hosts, а его местонахождение. Стандартный файл в этом случае остается без изменения, но с помощью исправления ключа реестра

HKLM\ SYSTEM\ CurrentControlSet\ services \Tcpip\ Parameters\ DataBasePath

в качестве файла hosts может быть задан другой файл. Обычно этот ключ содержит строку типа REG_EXPAND_SZ и вида

%SystemRoot%\ System32\ drivers\etc

т.е. указывает на каталог, где находится файл hosts. Если запись изменить, например, на

%TEMP%

то для определения IP-адресов узлов будет использоваться файл hosts из каталога, заданного значением переменной TEMP

Немного необычный подход к подмене содержимого файла hosts появился в некоторых вредоносных программах, в частности, семейства Win32/Vundo. Троянец переименовывает "настоящий" файл hosts в файл hоsts, где латинская буква "o" заменена на точно такую же по отображаемому виду, кириллическую "o" и создает поддельный скрытый файл hosts, с правильным именем и поддельным содержанием. Естественно, файл, имя которого содержит русскую букву "о", в разрешении доменных имен не принимает никакого участия и предназначен для введения в заблуждение пользователя, который попытается проверить содержимое hosts. При ручном просмотре каталога

%SystemRoot%\ System32\ drivers\etc

пользователь либо видит файл hоsts c измененной буквой в имени, либо, если включен режим отображения скрытых файлов, - два, одинаковых по написанию имени, файла hosts.

Файловая система не позволит создать 2 файла с одним и тем же именем. Просто один из них, размером 172 кб и имеющий атрибут "скрытый" - это измененный вирусом файл с правильным именем, а второй - файл, в имени которого изменена латинская буква "o" на русскую букву "о". В файле с неверным именем вирус оставил его исходное содержание, но для разрешения имен будет использоваться измененный скрытый файл, где в 172 кб текста находится огромное количество записей вроде

31.214.145.172 vk.com - для подмены адреса сайта Вконтакте

127.0.0.1 avast.com - для блокировки доступа к сайту антивируса Avast

Подобную подмену адресов узлов очень просто определить с помощью команды ping

ping yandex.ru

Обмен пакетами с yandex.ru [127.0.0.1] с 32 байтами данных:

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

. . .

На эхо-запрос узла yandex.ru приходит ответ от петлевого интерфейса с IP = 127.0.0.1

Блокировка узлов с помощью поддельного содержимого файла hosts - не единственный прием, применяемый разработчиками вредоносных программ. В некоторых случаях, с данной целью, используется создание ложных маршрутов в таблице маршрутизации. При этом, некоторые IP-адреса (группы адресов) становятся также недостижимыми.

Если, в рассматриваемом выше примере, подмены адреса сайта ложным содержимым файла hosts не произошло, то при разрешении доменного имени будет получен правильный IP - адрес сервера, который, естественно, не принадлежит диапазону адресов локальной сети, т.е не достижим локально и программные средства протокола для подключения к данному серверу, должны направить IP-пакет через маршрутизатор. Обычно это выполняется через шлюз по умолчанию (default gateway), определенный настройками сетевого подключения. Однако, если в таблицу маршрутизации добавить статический маршрут, задающий путь для конкретного IP-адреса (или подсети), то подключение будет выполняться через указанный в этом маршруте, шлюз (маршрутизатор). И если такого маршрутизатора не существует или он неработоспособен, - подключение к серверу сайта не выполнится. Именно этот способ выборочной блокировки сайтов, все чаще, стали использовать создатели вредоносных программ.

Статические маршруты задают путь для достижения конкретного узла и сохраняются в разделе реестра HKLM\ SYSTEM\C urrentControlSet\ services \Tcpip\Parameters \PersistentRoutes

Для добавления постоянного маршрута обычно используется команда route add с параметром /P или прямая запись в данный раздел реестра, что обычно и делается вредоносными программами. При отсутствии статических маршрутов данный раздел не содержит никаких записей.

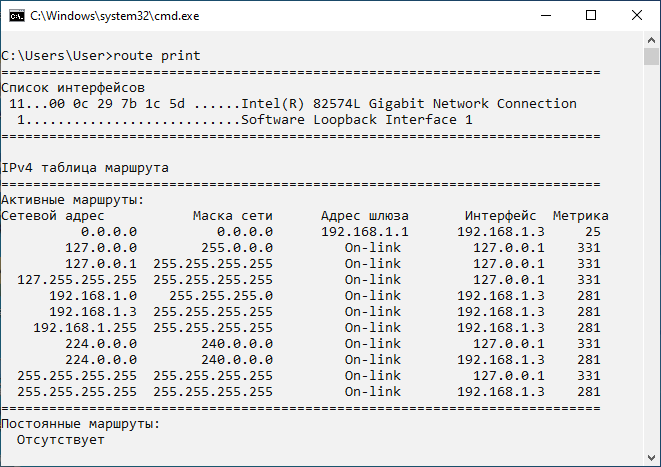

Посмотреть таблицу маршрутизации можно с использованием команды :

route print

В ответ вы получите данные о сетевых интерфейсах и таблицу маршрутизации:

По данной команде отображается список сетевых интерфейсов, обычно локальной петли и реального сетевого подключения. Он содержит идентификаторы ( ID ), физические ( MAC ) адреса и названия сетевых адаптеров. В примере:

11 - идентификатор интерфейса

00 0c 29 7b 1c 5d - MAC-адрес сетевого адаптера

Intel(R) 82574L Gigabit Network Connection - название сетевого адаптера.

Software Loopback Interface 1 - интерфейс локальной петли.

Затем отображается собственно таблица маршрутов данного сетевого узла.

Сетевой адрес (Network Destination) - IP-адрес узла, адрес сети, или адрес 0.0.0.0 используемый для шлюза по умолчанию ( Default Gateway ).

Маска сети ( Netmask ) - маска сети. Определяет диапазон IP-адресов, принадлежащих данной сети, т.е. достижимых локально, без промежуточных маршрутов.

Адрес шлюза ( Gateway ) - IP-адрес шлюза, через который будет выполняться отправка пакета для достижения конечной точки подключения.

В Windows Vista / Windows 7 / 8 и более поздних версиях, для адресов, достижимых локально, в данной колонке отображается On-link. Другими словами, значение On-link в колонке "Шлюз" означает, что шлюз не используется, адрес назначения достижим напрямую, без маршрутизации.

Интерфейс ( Interface ) - IP-адрес сетевого интерфейса, через который выполняется доставка пакета конечной точке маршрута.

Метрика ( metric ) - значение метрики (1-9999). Метрика представляет собой числовое значение, позволяющее оптимизировать доставку пакета получателю, если конечная точка маршрута может быть достижима по нескольким разным маршрутам. Чем меньше значение метрики, тем выше приоритет маршрута.

Сообщение

Постоянные маршруты:

Отсутствует

говорит о том, что таблица маршрутизации не содержит записей о статических маршрутах, которые могут использоваться для достижения других сетей, когда нет возможности использовать шлюз по умолчанию. Это обычная таблица для компьютера с одной сетевой картой и следующими настройками сетевого подключения:

IP-адрес 192.168.1.3

маска 255.255.255.0

шлюз по умолчанию 192.168.1.1

Эти настройки соответствуют одному из наиболее распространенных вариантов домашних и небольших офисных сетей c IP-адресацией

192.168.1.0 / 255.255.255.0

Приведенная выше запись означает, что адрес сети равен 192.168.1.0 и ее маска 255.255.255.0, т.е. данная сеть может включать в свой состав узлы, старшая часть адреса которых одинакова (первые 3 байта маски принимают значение 1 во всех разрядах или 0xFF в шестнадцатеричной системе счисления или 255 в десятичной) а младшая принимать значения 1-254. Самый младший адрес 192.168.1.0 называется адресом сети, а самый старший - 192.168.1.255 - широковещательным адресом. Первый адрес не может использоваться для обмена данными и пакет, отправленный на этот адрес не будет принят никем, а пакет, отправленный на широковещательный адрес - будет принят всеми. Обмен данными между "своими" узлами определяется маршрутом

Сетевой адрес - 192.168.1.0

Маска сети - 255.255.255.0

Адрес шлюза - 192.168.1.3

Интерфейс - 192.168.1.3

Метрика - 281

Что означает, что для обмена с адресами 192.168.1.0 - 192.168.1.255 в качестве адреса шлюза используется интерфейс своей собственной сетевой карты (192.168.1.3), т.е. пакет отправляется напрямую адресату.

Если же адрес не принадлежит диапазону 192.168.1.0 - 192.168.1.255, то программные средства протокола отправят такой пакет данных маршрутизатору для передачи в другую сеть. При отсутствии статических маршрутов, адрес маршрутизатора будет равен адресу шлюза по умолчанию (default gateway) - в данном случае - 192.168.1.1 . Пакет будет отправлен ему и от него дальше - маршрутизатору в сети интернет - провайдера и далее в соответствии с его таблицей маршрутов, пока не будет доставлен адресату.

Это несколько упрощенное представление, но для понимания принципа блокировки некоторых сайтов вредоносными программами, вполне достаточное.

Мне приходилось сталкиваться с такой ситуацией, когда таблица маршрутизации обычного домашнего компьютера с одной сетевой картой содержала не несколько строк, а несколько сотен строк вида:

|

Сетевой адрес 74.55.40.0 74.55.74.0 74.55.143.0 74.86.125.0 74.86.232.0 |

Маска сети 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0 |

Адрес шлюза 192.168.1.0 192.168.1.0 192.168.1.0 192.168.1.0 192.168.1.0 |

….. |

Последующие строки в таблице маршрутизации заблокируют новый диапазон IP-адресов

74.55.143.0 - 74.55.143.255

74.86.125.0 - 74.86.125.255

И т.д.

На практике, в одном конкретном случае, таблица маршрутизации содержала более 400 записей подобного вида, что позволило заблокировать более 100000 адресов узлов. Естественно, авторы вируса не особо заботились тем фактом, что кроме антивирусных серверов блокируется и доступ к сайтам, не имеющим к ним никакого отношения. В их числе могут оказаться довольно популярные интернет – ресурсы, что, как правило, не остается незамеченным и нередко является дополнительным признаком наличия вредоносного программного обеспечения, либо последствий после его нейтрализации.

Для исправления ситуации нужно просто удалить неверные маршруты из таблицы маршрутизации. Для этого используется та же команда route выполняемая с ключом delete и привилегиями администратора. Кстати, если бы пользователь работал под обычной пользовательской учетной записью, заражения могло бы и не произойти, а таблица маршрутизации почти наверняка, осталась бы нетронутой. В подавляющем большинстве случаев, главной причиной успешного внедрения вируса в систему является работа пользователя под учетной записью с правами администратора.

route delete 74.55.40.0 - удалит первый маршрут в примере.

route delete 74.55.74.0 - удалит второй

и т.д.

Процесс можно упростить, выдав таблицу маршрутизации в файл с использованием перенаправления вывода:

route print > C:\routes.txt

После выполнения команды на диске C: будет создан текстовый файл routes.txt с таблицей маршрутизации. Не обращайте внимания на нечитаемые символы в DOS-кодировке - они вам не нужны. Остается удалить лишнее и перед каждым маршрутом добавить route delete. После чего остается переименовать расширение файла в .bat или .cmd и запустить его на выполнение двойным щелчком. Для тех кто пользуется файловым менеджером FAR задача значительно упрощается. Встроенный редактор FAR, вызываемый по F4 позволяет выделять прямоугольник текста и вырезать его, что позволит быстро отсечь правую часть после адреса. Затем можно выполнить замену всех пробелов на пустой символ (комбинация CTRL-F7), и занести пробел в первую позицию каждой строки. После чего с помощью CTRL-F7 заменить его на route delete (с пробелом после delete). В результате у вас должен получиться командный файл со строками :

route delete 74.50.0.0

route delete 74.52.233.0

route delete 74.53.70.0

route delete 74.53.201.0

route delete 74.54.46.0

...

При большом количестве поддельных записей в таблице маршрутизации, удалять статические маршруты вручную или даже с помощью bat-файла долго и неудобно, поэтому, есть смысл воспользоваться командой route с ключом -f .

route -f

Параметр -f используется для удаления из таблицы маршрутизации всех записей, которые

- не являются узловыми маршрутами (маршруты с маской подсети 255.255.255.255)

- не являются сетевым маршрутом петлевого интерфейса (маршруты с конечной точкой 127.0.0.0 и маской подсети 255.0.0.0)

- не являются маршрутами для широковещательной рассылки (с сетевым адресом 255.255.255.255).

Таким образом, маршруты, добавленные вирусом, будут удалены. Естественно, будут удалены и вручную прописанные статические маршруты (если они у вас были) и шлюз по умолчанию (основной шлюз), что приведет к временной недоступности сети. Для пересоздания таблицы маршрутизации на данной конфигурации сетевых интерфейсов, можно просто остановить и снова запустить сетевые адаптеры или перезагрузить систему. После перезагрузки, нормальный доступ в сеть будет восстановлен.

Восстановление настроек TCP/IP можно выполнить с помощью антивирусной утилиты AVZ (Пункт 20 меню восстановления системы "Настройки TCP/IP. Удалить статические маршруты").

Кроме подмены содержимого файла hosts и внедрения ложных статических маршрутов, для блокировки доступа к определенным IP может использоваться подмена адреса используемого DNS-сервера на адрес поддельного, или изменение настроек браузера таким образом, чтобы подключение выполнялось через вредоносный прокси-сервер, что, впрочем, чисто теоретически возможно, но на практике встречается крайне редко. Для проверки правильности разрешения доменного имени в IP-адрес можно воспользоваться стандартной утилитой командной строки nslookup.exe

После запуска nslookup ожидает ввода команд:

Сервер по умолчанию: 192.168.1.1

Address: 192.168.1.1

> В качестве DNS-сервера используется сервер из настроек сетевого подключения, в данном случае, сервер в локальной сети с IP-адресом 192.168.1.1

Вводим имя узла, для которого нужно получить его IP:

ab57.ru

Сервер: 192.168.1.1

Address: 192.168.1.1

Не заслуживающий доверия ответ:

Host : ab57.ru Address: 195.24.68.8

Таким образом, доменному имени ab57.ru соответствует IP- адрес 195.24.68.8. Сообщение "Не заслуживающий доверия ответ:" (Non-authoritative answer: ) говорит о том, что выполняющий запрос DNS-сервер, не является владельцем зоны ab57.ru т.е. записи для узла ab57.ru в его базе отсутствуют, и для разрешения имени использовался рекурсивный запрос к другому DNS-серверу, обслуживающему указанную зону. Это вполне обычная ситуация, не являющаяся каким-либо негативным признаком.

Теперь можно повторить запрос, но для другого DNS-сервера, например от Google с адресом 8.8.8.8:

> server 8.8.8.8

Сервер по умолчанию: dns.google

Address: 8.8.8.8

> ab57.ru

Сервер: dns.google

Address: 8.8.8.8

Не заслуживающий доверия ответ:

Host: ab57.ru

Address: 195.24.68.8

Как видим, два разных DNS-сервера разрешили имя узла ab57.ru в один и тот же IP= 195.24.68.8. Таким образом, подмены адреса не происходит. Если же сайт ab57.ru по-прежнему недоступен (при условии, что сайт реально работоспособен), при том, что его адрес определяется верно и нет недействительных маршрутов в таблице маршрутизации, возможной причиной может быть и браузер. Для проверки можно попробовать разные браузеры или вообще обойтись без браузера, используя Telnet-клиент. В современных ОС семейства Windows, утилита telnet.exe по умолчанию, не устанавливается. Для ее установки нужно перейти в Панель управления - Программы и Компоненты – Включение или отключение компонентов Windows и установить галочку для Клиент Telnet. Или в командной строке, запущенной от имени администратора, выполнить команду:

pkgmgr /iu:"TelnetClient"

После установки telnet, его можно использовать в качестве простейшего средства диагностики подключений к определенным портам TCP для проверки их доступности:

telnet ab57.ru 80 - подключиться к узлу ab57.ru на порт 80 (протокол HTTP)

telnet ab57.ru 443 - подключиться к узлу ab57.ru на порт 443 (протокол HTTPS)

В тех случаях, когда узел недоступен, указанный порт не слушается сервером или закрыт брандмауэром, утилита сообщит о невозможности подключения. В противном случае, произойдет подключение и либо на экране отобразится баннер сервера, обслуживающего указанный порт, либо отобразится пустой экран. И в том случае, когда сайт не открывается в браузере, но подключение с помощью telnet.exe выполняется, с большой долей вероятности можно предположить, что проблема в работоспособности браузера. Для отключения от удаленного сервера необходимо ввести символ переключения режима ( по умолчанию - CTRL+]) и, для завершения программы - quit

В редких случаях, возможна ложная блокировка отдельных узлов антивирусным программным обеспечением, что проверяется временным его отключением. Близкие по тематике страницы сайта:

Восстановление данных с использованием теневых копий томов - как восстановить файлы и папки, поврежденные вирусами, в том числе и шифровальщиками, с использованием теневых копий томов, автоматически создаваемых в операционных системах Windows 7 и старше.

Recuva - эффективное и бесплатное средство восстановления файлов. - краткое описание возможностей и методика использования программы Recuva для восстановления поврежденных файлов и папок. Современные версии Recuva не только позволяют восстановить удаленные данные, но умеют извлекать их из теневых копий томов, что нередко является единственной возможностью восстановления файлов, зашифрованных вирусами-шифровальщиками.

В заключение добавлю, что сохранность ваших данных можно надежно обеспечить с помощью программ резервного копирования и восстановления из разновидности ”машина времени”, обеспечивающих надежный откат файловой системы на заранее созданный снимок (snapshot). Описание и ссылки для скачивания некоторых из них (Comodo Time Machine, RollBack Rx Home) размещены в разделе Безопасность и восстановление данных