Процесс svchost.exe и системные службы, связанные с ним.

Что такое процесс svchost.exe?

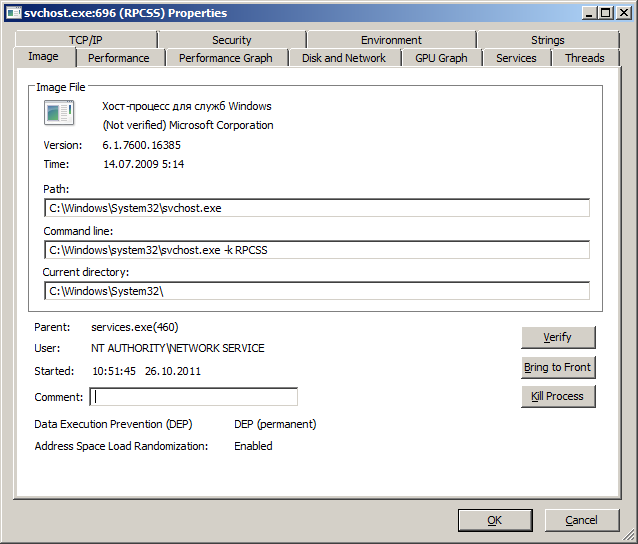

Практически, каждый пользователь Windows, неоднократно наблюдал в списке отображаемых диспетчером задач, несколько процессов с именем svchost.exe. Для разных версий Windows и в зависимости от установленных компонентов системы, количество таких процессов может составлять от нескольких штук до нескольких десятков. При чем, это вполне нормальное явление, поскольку svchost.exe – это главный процесс ( Host process) для системных служб (сервисов), загружаемых из динамических библиотек (файлов .dll). Для запуска таких служб используется один и тот же исполняемый файл svchost.exe, размещенный в системном каталоге \Windows\system32\, но ему передаются разные параметры командной строки, для каждой конкретной службы – свои. Например, для запуска службы Удаленный вызов процедур (RPC) используется командная строка:

C:\Windows\system32\svchost.exe -k RPCSS

Такой способ запуска системных служб вполне оправдан, поскольку позволяет существенно уменьшить затраты оперативной памяти и ресурсов процессора. Все копии svchost.exe запускаются системным процессом services.exe (родительским процессом) в ходе начальной загрузки, инициализации системы и при необходимости, в ходе выполнения запросов пользовательских или системных задач. Таким образом, каждый процесс svchost.exe - это одна из системных служб Windows, например, ”Клиент групповой политики” или ”Система событий COM+”

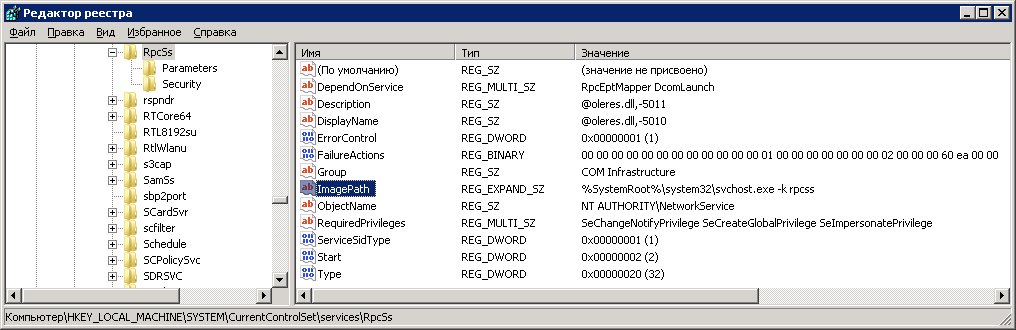

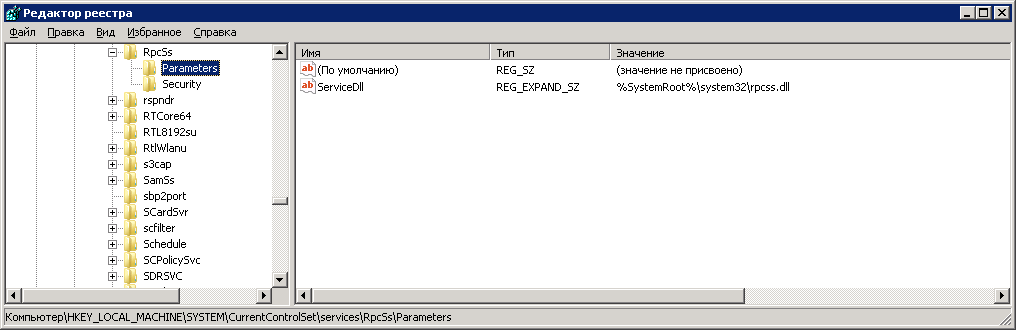

Параметры вызова исполняемого файла svchost.exe для конкретных системных служб определяются значениями в ключе реестра

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\имя службы

Параметр ImagePath задает командную строку для данной службы или группы служб. Имя библиотеки, которая используется для данной службы, определяется параметром ServiceDll подраздела Parameters

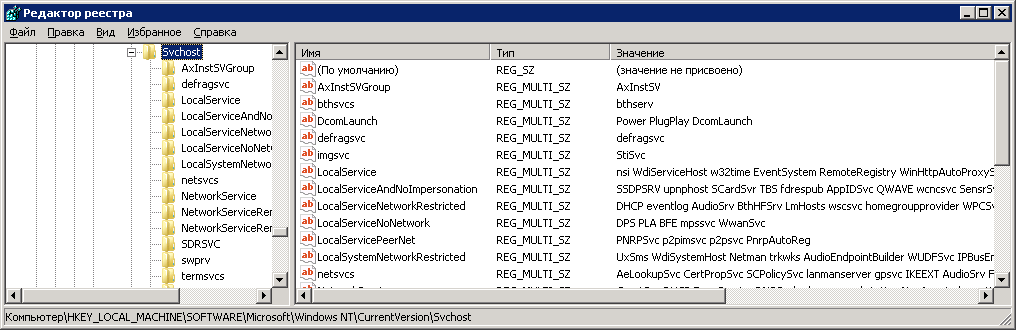

Перечень всех служб, запускаемых с использованием svchost.exe и их объединение в группы определяется содержимым ключа реестра

HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Svchost

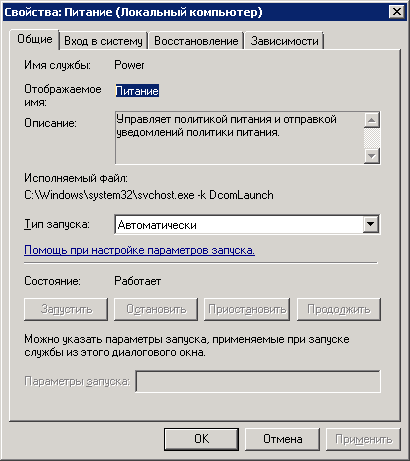

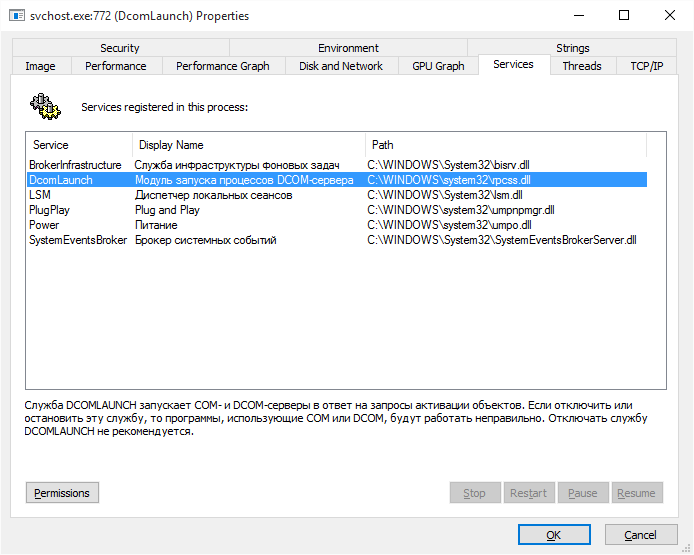

Так, например, в группу DcomLaunch входят 3 службы:

Power - Питание

PlugPlay - Plug-and-Play

DcomLaunch - Модуль запуска процессов DCOM-сервера

Каждый ключ соответствует имени группы, а значение ключа — списку (через пробел) имён сервисов, относящихся к группе.

Группы служб, которые обслуживаются каждым экземпляром svchost.exe определяются соответствующими требованиями к безопасности:

- Локальная служба

- Локальная служба без сети

- Локальная сеть служб ограничена

- Локальная система

- Локальная сеть ограничена

- Сетевая служба

В Windows 10 /11 в настоящее время используется автоматическое разделение групп на отдельные процессы при достаточном объеме памяти (более 3.5 Гб.) . С точки зрения специалистов Microsoft, такой прием позволяет повысить быстродействие и надежность системы, однако на практике приводит к непредсказуемым проблемам, в том числе и с локальной сетью, о чем более подробно – ниже.

Процесс svchost и компьютерные вирусы.

Одной из важнейших задач, решаемой большинством компьютерных вирусов, является маскировка в системе после ее заражения и некоторые них маскируются под процессы с именем svchost.exe, поскольку таким образом можно затеряться среди прочих, вполне легальных процессов с таким же именем. Признаки, по которым обнаруживаются ложные svchost.exe:

- исполняемый файл имеет путь отличный от \Windows\system32\. Такой способ используют вирусы Net-Worm.Win32.Welchia.a, Virus.Win32.Hidrag.d, Trojan-Clicker.Win32.Delf.cn. - Процесс svchost выполняется в контексте учетной записи пользователя. Настоящий процесс svchost.exe является системной службой и всегда выполняется в контексте системных учетных записей ”Система” (”Локальная системная учетная запись”, SYSTEM, LOCAL SERVICE) или в контексте сетевых служб (NETWORK, NETWORK SERVICE). Соответственно, легальный исполняемый файл svchost.exe запускается только как системная служба, а не прикладная программа. Вполне очевидно, что запуск легальной службы никогда не обеспечивается способами, применимыми для прикладного программного обеспечения (ПО), например, с использованием записей раздела Run реестра или из папки Автозагрузка.

Следует отметить, что существует возможность создания вредоносной программой собственной службы, использующей для запуска настоящий svchost.exe, но выполняющей вредоносные действия через внедрение собственной библиотеки .dll. Как, например, как это делает вирус Conficker (Kido). Подобный прием нередко использовался во времена Windows XP/2000, но в современных версиях Windows реализовать данный способ заражения системы становится все сложнее и сложнее. Как правило, признаком такого вирусного заражения является использование файла .dll, расположенного не в каталоге \Widows\System32\, отсутствие цифровой подписи разработчика, а также адекватного описания поддельной службы.

Как определить системную службу, связанную с конкретным процессом svchost.exe.

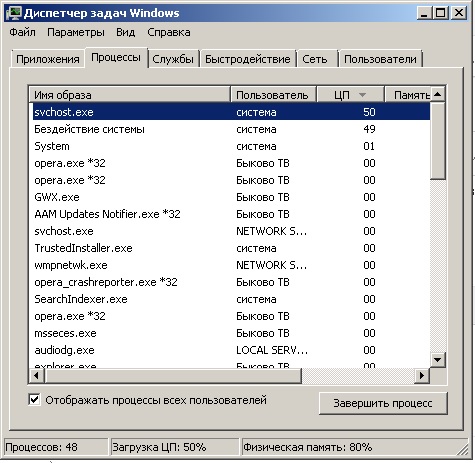

Иногда, требуется определить, какая именно служба соответствует конкретному процессу scvhost.exe, например, когда этот процесс потребляет значительные ресурсы центрального процессора:

В данном примере, процесс svchost.exe потребляет 50% ресурсов процессора. Это ненормально, и внешне может проявляться в виде снижения общей производительности, подвисаний (лагов), скачкообразного перемещения указателя мыши и т.п. Поскольку системные процессы имеют более высокий приоритет по сравнению с пользовательскими, они и потребляют ресурсы системы в первую очередь, что снижает реальную производительность программ, выполняемых в контексте учетных записей пользователей.

Для поиска причин чрезмерного потребления ресурсов системы конкретным экземпляром svchost.exe, в первую очередь необходимо определить, действительно ли данный процесс является системным ( не вирусом), и с какой именно службой он связан. Существует несколько способов, применимость которых зависит от возможностей конкретной версии Windows .

Для получения списка выполняющихся служб в любой версии Windows можно использовать команду:

tasklist /svc

tasklist /svc > %TEMP%\svclist.txt - то же, что и в предыдущем примере, но с выдачей результатов в текстовый файл. Результат будет представлен в DOS-кодировке, и для просмотра его кириллической составляющей стандартными средствами Windows, потребуется перекодировка, или редактор с поддержкой кодовой страницы CP866 (DOS), как например, Notepad++ или встроенный редактор Far Manager.

notepad++ %TEMP%\svclist.txt - открыть созданный файл со списком сервисов.

Пример отображаемой информации:

Имя образа PID Службы

========================= ======== ============================================

System Idle Process 0 Н/Д

System 4 Н/Д

smss.exe 492 Н/Д

csrss.exe 668 Н/Д

wininit.exe 748 Н/Д

csrss.exe 764 Н/Д

services.exe 816 Н/Д

lsass.exe 832 KeyIso, SamSs

lsm.exe 840 Н/Д

winlogon.exe 892 Н/Д

svchost.exe 984 DcomLaunch, PlugPlay, Power

svchost.exe 600 RpcEptMapper, RpcSs

cmdagent.exe 744 CmdAgent

svchost.exe 1040 CryptSvc, Dnscache, LanmanWorkstation,

NlaSvc, TermService

atiesrxx.exe 1096 AMD External Events Utility

svchost.exe 1132 AudioSrv, Dhcp, eventlog,

HomeGroupProvider, lmhosts, wscsvc

svchost.exe 1176 AudioEndpointBuilder, CscService,

HomeGroupListener, Netman, PcaSvc, TrkWks,

UmRdpService, UxSms, Wlansvc, wudfsvc

svchost.exe 1236 EventSystem, fdPHost, FontCache, netprofm,

nsi, WdiServiceHost

svchost.exe 1288 AeLookupSvc, BITS, Browser, CertPropSvc,

EapHost, gpsvc, IKEEXT, iphlpsvc,

LanmanServer, ProfSvc, Schedule, SENS,

SessionEnv, ShellHWDetection, Themes,

Winmgmt

. . .

Отображается имя образа (исполняемого файла), уникальный идентификатор процесса PID и краткое название службы. Так, например, процесс svchost.exe с идентификатором 984 имеет отношение к службам с короткими именами DcomLaunch, PlugPlay, Power. Для получения подробной информации о службе, в том числе и ее выводимое имя можно использовать команду управления службами SC:sc qc power - отобразить конфигурацию о службе Power

Пример отображаемой информации:

Имя_службы: power

Тип : 20 WIN32_SHARE_PROCESS

Тип_запуска : 2 AUTO_START

Управление_ошибками : 1 NORMAL

Имя_двоичного_файла : C:\Windows\system32\svchost.exe -k DcomLaunch

Группа_запуска : Plugplay

Тег : 0

Выводимое_имя : Питание

Зависимости :

Начальное_имя_службы : LocalSystem

В графическом интерфейсе пользователя, сведения о службе можно получить с использованием оснастки “Службы” консоли управления Microsoft (комбинация клавиш Win+R и выполнить services.msc), или через меню Панель управления – Администрирование – Службы

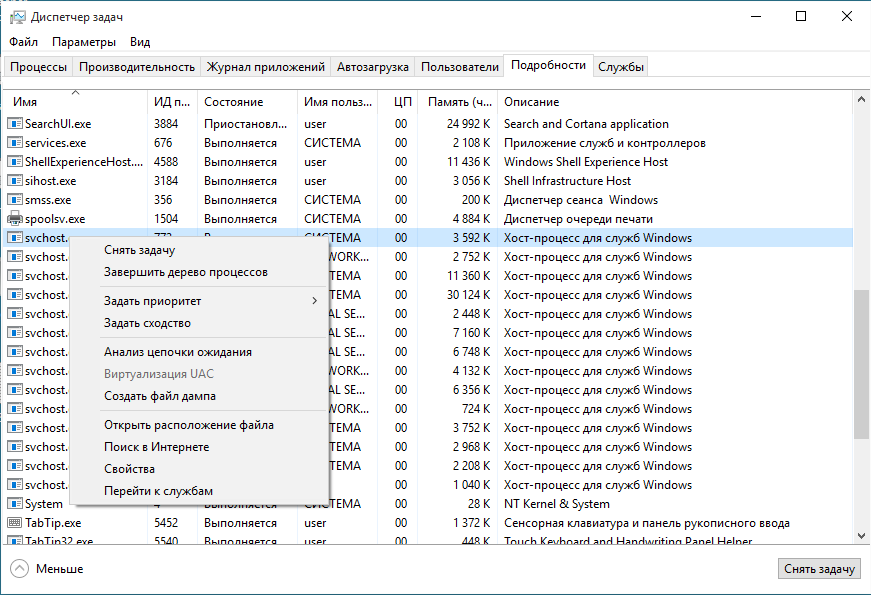

Стандартные диспетчеры задач отличаются по своим возможностям в зависимости от версии Windows. Так, например диспетчер задач Windows XP не имеет собственных средств по сопоставлению имени процесса с именем системной службы, а диспетчер задач Windows 10 позволяет это сделать с использованием контекстного меню, вызываемого правой кнопкой мышки:

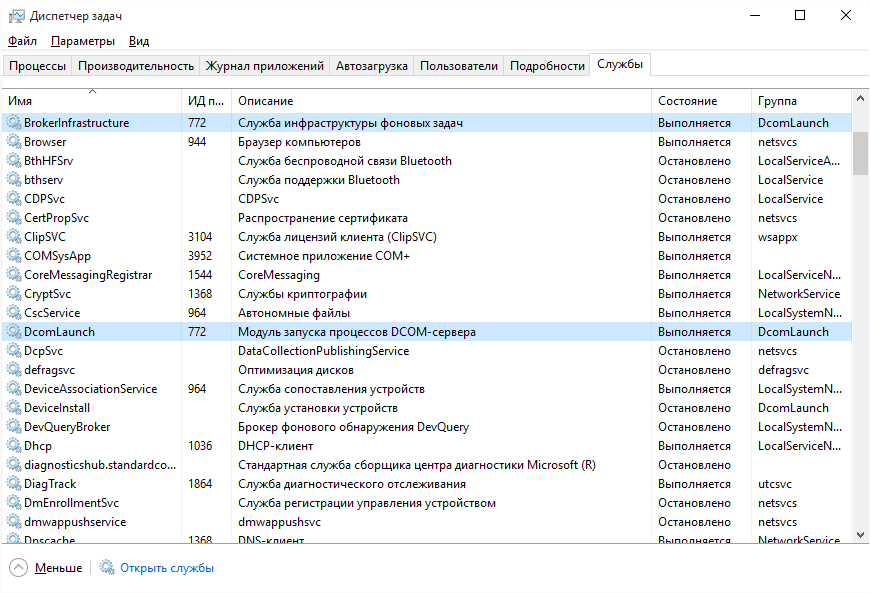

При выборе пункта Перейти к службам откроется окно со списком служб, в котором будут подсвечены службы, связанные с выбранным процессом svchost.exe

При необходимости, можно нажать на ссылку Открыть службы в нижней части экрана, и, непосредственно из диспетчера задач, открыть список системных служб (оснастку консоли управления Windows services.msc). Диспетчеры задач Windows Vista – Windows 8.1 менее информативны и обладают меньшей функциональностью, но также позволяют выполнять переход от выбранного процесса к связанным с ним службам.

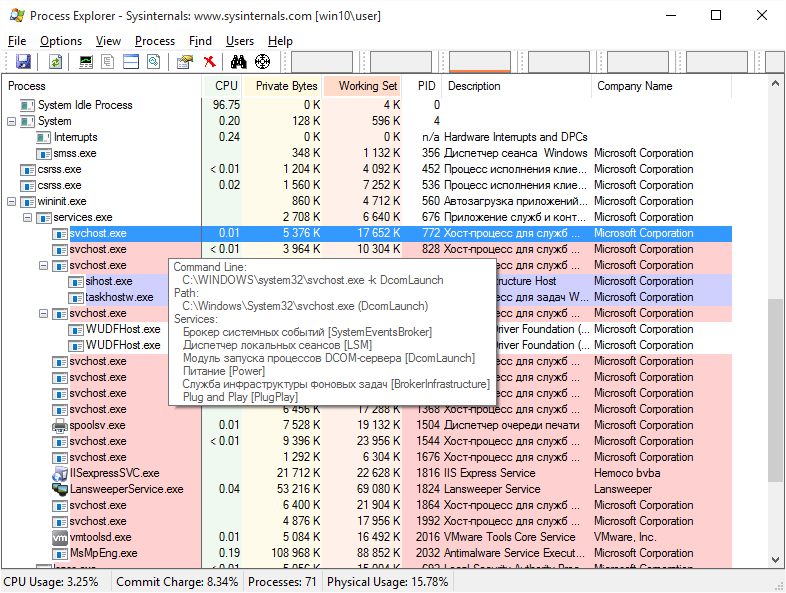

Утилита Process Explorer не входит в состав стандартных дистрибутивов Windows и может быть загружена с сайта Microsoft либо в составе пакета Sysinternals Suite, либо как отдельный программный продукт - Страница загрузки Process Explorer

Программа не требует установки, достаточно разархивировать загруженный пакет и запустить исполняемый файл procexp.exe. Возможности Process Explorer настолько обширны, что даже для их перечисления потребуется отдельная немаленькая статья. А для получения сведений о процессе достаточно просто подсветить его указателем мышки:

Более подробную информацию можно получить, открыв свойства процесса двойным щелчком, или через контекстное меню, вызываемое правой кнопкой мышки - Properties. На вкладке Services отображается полный перечень всех служб, связанных с выбранным процессом.

Process - в данной колонке отображается дерево активных процессов и их потомков. Потомок (child) - процесс, созданный другим, родительским (parent) процессом. Любой процесс может быть и потомком, если он создан в ходе выполнения другого процесса, и родителем, если в ходе его выполнения создан другой процесс. Отображение элементов дерева процессов выполняется в соответствии с порядком их запуска в ходе загрузки операционной системы и ее дальнейшего функционирования.

Корнем дерева процессов является уровень System Idle Process . Фактически, это не реальный процесс, а индикатор состояния простоя системы, когда центральный процессор не выполняет каких-либо программ. Следующим элементом дерева представлен уровень System. Этот уровень так же, не является реальным процессом и предназначен для отображения активности системы, связанной с обработкой прерываний, работой системных драйверов, диспетчера сеансов Windows (Session Manager) smss.exe, и csrss.exe (Client - Server Runtime). Элемент Interrupts является уровнем для индикации обработки аппаратных прерываний, элемент DPCs - для индикации обработки отложенных вызовов процедур (Deferred Procedure Calls). Механизм обработки аппаратных прерываний в Windows предполагает как бы двухуровневую обработку. При возникновении запроса на прерывание, сначала, получает управление программа-обработчик аппаратного прерывания, выполняющая лишь самые необходимые критические операции, а остальные действия откладываются до тех пор, пока не появится относительно свободное процессорное время. Тогда эти действия будут выполнены в рамках вызова отложенной процедуры. В многопроцессорных системах каждый процессор имеет свою отдельную очередь отложенных вызовов. Порядок обработки очереди запросов на прерывание и очереди отложенных процедур определяется их приоритетами. Для определения приоритетов используется уровень запроса на прерывание IRQL - программно-аппаратный механизм, применяемый для синхронизации выполнения отдельных процессов в операционных системах семейства Windows. Уровни IRQL аппаратных прерываний задаются программированием регистров контроллера прерываний, а уровни IRQL программного кода операционной системы - реализуются программно.

Степень использования ресурсов уровнем System дерева процессов, отображаемого программой Process Explorer, характеризует занятость операционной системы диспетчеризацией и обработкой прерываний. Высокая степень использования процессора для обработки прерываний может указывать на наличие проблем с оборудованием или некорректно работающий драйвер устройства. Обычно, это сопровождается эффектом заметного снижения общей ”полезной” производительности системы и внешне проявляется в виде “тормозов” и ”подвисаний” на пользовательских задачах, например, в скачкообразном перемещении указателя мыши по экрану, медленном открытии страниц в браузере, ”фризы” в играх, увеличении шума от вентиляторов систем охлаждения и т.п.

Остальная часть дерева отображает иерархию реально выполняющихся в Windows процессов. Так, например, приложение служб и контроллеров SERVICES.EXE обеспечивает создание, удаление, запуск и остановку служб (сервисов) операционной системы, что и отображается в списке порождаемых им процессов.

PID - идентификатор процесса PID - уникальное десятичное число, присваиваемое каждому процессу при его создании.

CPU - степень использования центрального процессора.

Private Bytes - объем оперативной памяти, выделенной данному процессу и не разделяемой с другими процессами.

Working Set - рабочий набор процесса, представляющий собой суммарный объем всех страниц используемой им памяти, в данный момент времени. Размер этого набора может изменяться, в зависимости от запросов процесса. Практически все процессы используют разделяемую память.

Description - описание процесса

Company Name - имя компании-разработчика.

Path - путь и имя исполняемого файла.

Verified Signer - признак достоверности цифровой подписи исполняемого файла. Наличие строки "Not verified" говорит о том, что цифровая подпись отсутствует или ее не удалось проверить. Для проверки цифровой подписи нужен доступ в Интернет. Наличие цифровой подписи легального производителя ПО, гарантирует достоверность подписанного ей файла.

Иерархический характер дерева процессов способствует визуальному восприятию родительски-дочерних отношений каждого активного процесса. Нижняя панель дает информацию обо всех DLL, загруженных выделенным в верхней панели процессом, открытых им файлах, папках, разделах и ключах реестра.

При выборе уровня System дерева процессов в нижней панели можно получить информацию обо всех загруженных драйверах системы, их описание, версию, путь исполняемого файла, адрес в оперативной памяти, размер, Кроме того, можно проверить цифровую подпись, а также просмотреть строковые значения в самом исполняемом файле или в оперативной памяти.

При просмотре свойств любого процесса, можно получить очень подробную информацию о ресурсах системы, используемых данным процессом, включая память, процессор, систему ввода-вывода, графическую подсистему и сетевые соединения.

Использование Process Explorer позволяет легко определить дополнительные признаки, которые могут принадлежать вредоносной программе, замаскированной под легальный процесс:

- в пути исполняемого файла присутствует папка для хранения временных файлов (TEMP), или в случае с svchost.exe , путь исполняемого файла отличается от \Windows\System32, например - ”C:\Users\User1\Application Data\Microsoft\svchost.exe”. Такой svchost.exe однозначно является вредоносной программой.

- отсутствует информация о производителе программного обеспечения. В редких случаях это не является настораживающим признаком, но подавляющее большинство разработчиков современного ПО такую информацию предоставляют.

- отсутствует цифровая подпись. Большинство производителей программного обеспечения имеют сертификаты с цифровой подписью для своих программ. Для проверки подписи можно нажать кнопку Verify. Необходим доступ в Интернет. Наличие цифровой подписи у исполняемого файла говорит о том, что он не является поддельной программой.

- отсутствуют поля описания загрузочного образа Version и Time. Хотя эти поля и не обязательно являются признаком легального ПО, их отсутствие можно считать дополнительным настораживающим признаком угрозы.

- имя исполняемого файла соответствует имени реально существующего системного файла Windows, но путь отличается от стандартных \WINDOWS, \WINDOWS\SYSTEM32 или \WINDOWS\SysWOW64 (для 64-разрядных систем). Это характерно для вирусов, маскирующихся под наиболее часто встречающиеся программные модули - svchost.exe, smss.exe, csrss.exe, winlogon.exe и т.п. Легальное имя исполняемого файла и нестандартный путь его запуска являются явным признаком вредоносной программы.

- путь исполняемого файла совпадает c \WINDOWS или \WINDOWS\SYSTEM32 , но имя немного отличается от распространенных имен системных файлов - swchoct.exe вместо svchost.exe и т.п. Для современных ОС семейства Windows такой прием вирусного заражения встречается довольно редко, поскольку настройки безопасности современных систем затрудняют реализацию записи данных в системные каталоги.

- исполняемый файл находится в \WINDOWS или \WINDOWS\SYSTEM32, но дата его создания значительно отличается от даты создания остальных системных файлов и приблизительно соответствует предполагаемой дате заражения. Тоже довольно редко встречающийся прием вирусного заражения по той же причине, которая приведена в предыдущем пункте.

Кроме отображения информации о процессах, утилита Process Explorer позволяет убить выбранный процесс или дерево процессов. В ОС Windows XP и более ранних, уничтожение некоторых системных процессов, как например winlogon.exe, может приводить к синему экрану смерти (BSoD), а в более поздних версия Windows – к аварийному завершению сеанса пользователя.

Одним из приемов диагностики вирусного заражения или причин непомерного потребления системных ресурсов является поочередное принудительное их завершение и анализ состояния системы после него. Вместо принудительного завершения можно использовать последовательное изменение приоритетов процессов на минимальное значение. Если после завершения процесса или снижения его приоритета состояние системы стало нормальным (нет ”подвисаний”, лишнего трафика, роста температуры процессора или видеокарты и т.п.), это явно указывает на необходимость пристального внимания к параметрам процесса, его легальности или принадлежности к вредоносному ПО.

Утилита Process Explorer бесплатна, удобна в использовании, может применяться в переносимом варианте и много лет является одним из наиболее популярных инструментов системных администраторов Windows.

Разделение групп служб SvcHost в Windows 10 /11 и проблемы с сетью.

Начиная с Windows 10 Creators Update (версия 1703), Microsoft стала применять разделение групп служб svchost.exe, которые были сгруппированы в более ранних версиях ОС. Это разделение выполняется автоматически для систем с более чем 3,5 ГБ ОЗУ. Для систем 3,5 ГБ или менее, службы продолжают группироваться в общий процесс svchost.exe.

По мнению Microsoft, разделение групп имеет следующие преимущества:

- Повышение надежности за счет изоляции критически важных сетевых служб от сбоя другой службы на одном узле и добавление возможности восстановления сетевых подключений при сбое сетевых компонентов.

- Снижение затрат на поддержку за счет устранения неполадок, связанных с изоляцией служб с неправильным поведением на общем узле.

- Повышение безопасности за счет большей изоляции между службами

- Повышение масштабируемости за счет предоставления параметров и привилегий для каждой службы

- Улучшено управление ресурсами для каждой службы - CPU, операций ввода-вывода и управления памятью, а также увеличение четкого объема диагностических данных (отчет об использовании ЦП, операций ввода-вывода и сети для каждой службы).

Возможно, какой-то положительный эффект от внедрения подобного новшества и имеется, однако он полностью перечеркивается теми проблемами, которые возникают у корпоративных пользователей благодаря тому, что нарушается взаимодействие между службами и возникают проблемы с функционированием системы, которые трудно диагностировать и разрешить.

Хотя в документации от Microsoft речь идет о сплошь положительных моментах от разделения групп svchost.exe, все же имеется возможность использовать и Исключения:

”Некоторые службы будут по-прежнему группироваться на компьютерах с объемом ОЗУ 3,5 ГБ или более. Например, базовая подсистема фильтрации (BFE) и брандмауэр Windows (Mpssvc) будут сгруппированы в одну группу узлов, как и службы сопоставления конечных точек RPC и удаленных вызовов процедур.”

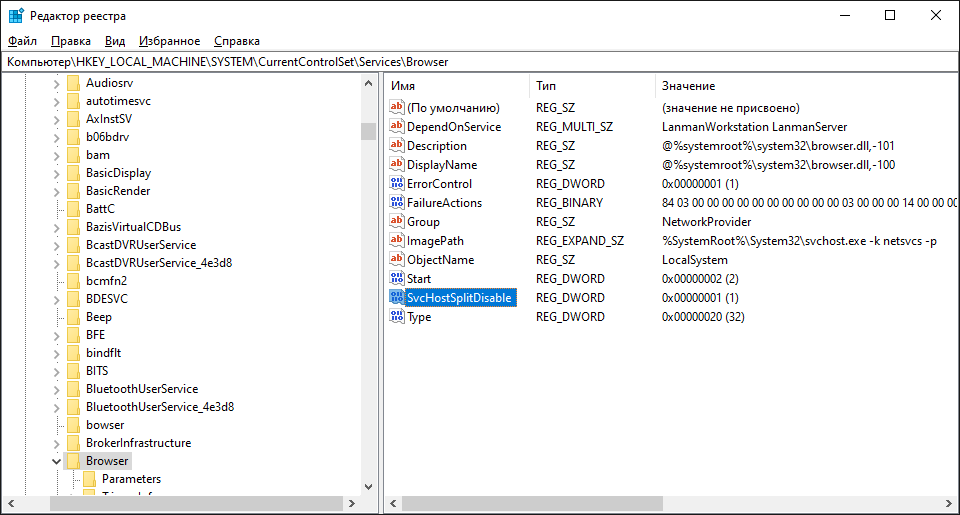

Вполне ожидаемый вопрос – а почему некоторые группы будут группироваться, а некоторые нет? Очевидно разработчики Microsoft решили подстраховаться, и оставить возможность блокировки этого нововведения. И практика показала, что это было правильное решение, поскольку разделение групп из двух и более служб приводит к их частичной или полной неработоспособности! По крайней мере, в версии Windows 10 22H2 и версиях Windows 11, выпущенных в 2023г. Именно с этим нововведением связаны проблемы с рабочими группами Windows 10 /11, когда список компьютеров не отображается, отображается частично или отображается только в основном обозревателе сети (Браузере компьютеров) после установки SMBv1.0, проблемы с аутентификации клиентов Autodesk на сервере ключей, невозможность работы с платформой Windows Mobile, проблемы с входом в Xbox Live, и еще немалый перечень проблем, возникших на ровном месте, после очередного обновления Windows. При чем, большинства домашних пользователей эти проблемы не коснулись, поэтому технология разделения групп svchost.exe продолжает использоваться.Для блокировки разделения службы, в ее раздел Parameters добавлен новый ключ SvcHostSplitDisable

Значение по умолчанию 1 предотвращает разделение службы.

Если добавить такой же параметр для службы Lanmanserver, то исчезнут проблемы отображения компьютеров рабочей группы в сети с Windows 10 /11. Службы Lanmanserver и Browser не должны разделяться на всех компьютерах рабочей группы, поскольку любой из них может стать обозревателем сети в результате так называемых выборов.

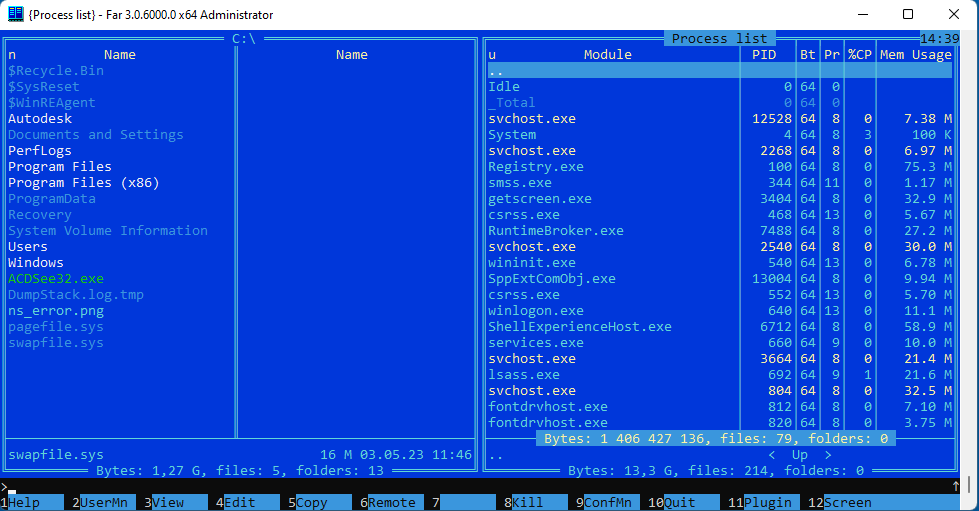

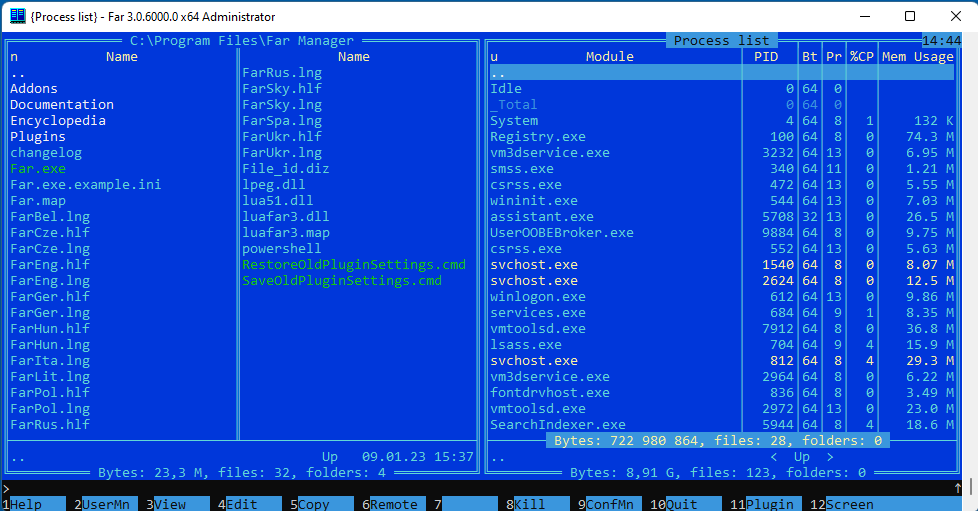

Важным вопросом является и полезность выделения дополнительной оперативной памяти процессам разделенных групп svchost.exe. Ниже приведен снимок экрана с файловым менеджером Fat в режиме выбора процессов с именем svchost.exe на виртуальном компьютере с объемом ОЗУ 4 Гб под управлением Windows 11:

По итогам отбора, на компьютере выполняется 79 экземпляров svchost.exe, занимающих более 1.4 Гб оперативной памяти. Под все остальные службы и приложения остается около 2.6 Гб. Для сравнения, тот же случай, но на компьютере с объемом ОЗУ 3Гб.

По итогам отбора, на компьютере выполняется 28 экземпляров svchost.exe, занимающих около 0.72 Гб оперативной памяти. Под все остальные службы и приложения остается около 2.3 Гб. Даже с простым учетом диспетчеризации 51 процесса с высоким приоритетом, отсутствующего на нижнем снимке, (79-28=51), выигрыш в производительности системы на пользовательских приложениях очень сомнителен. Отсюда следует вывод, что с точки зрения функциональности программного обеспечения и бесполезности разделения групп svchost.exe лучше бы его не использовать. Это можно сделать, определив состав групп svchost.exe с 2-мя и более службами командой:

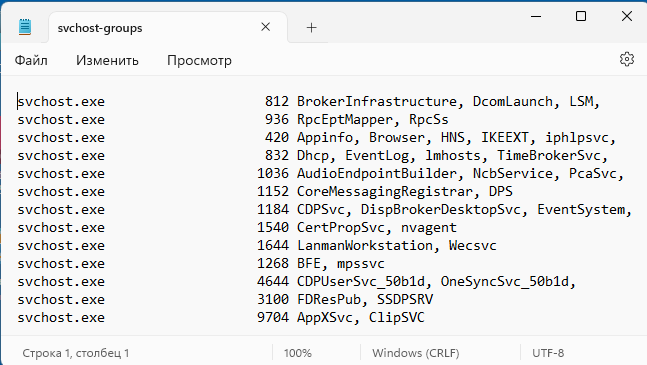

tasklist /svc | find /i "svchost" | find "," > svchost-groups.txt

В результате, в текстовом файле svchost-groups.txt текущего каталога мы получим список групп, включающих более одной службы ( в выводе команды присутствует строка svchost и символ запятой):

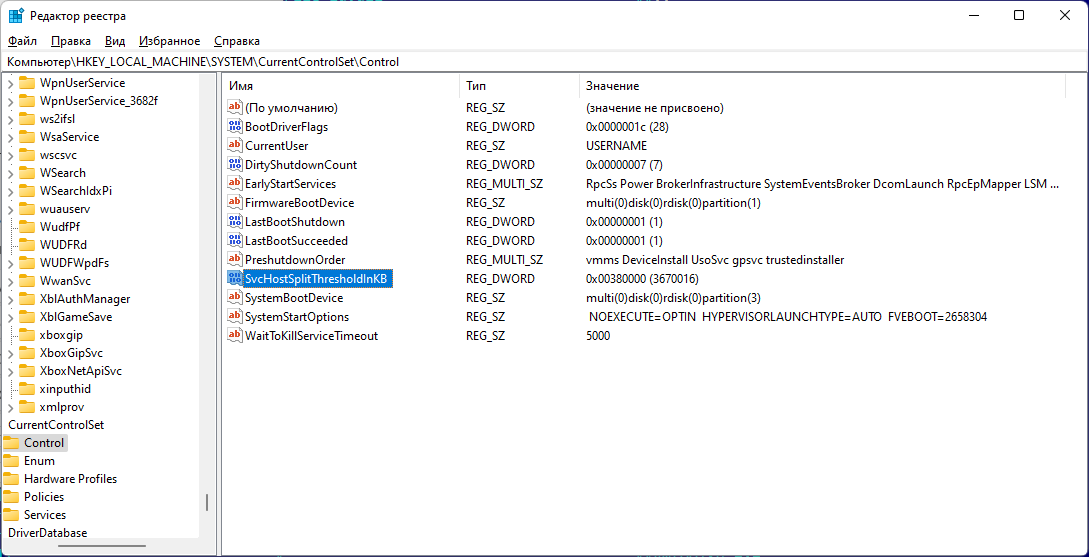

Конечно, список для каждого конкретного компьютера может несколько отличаться от представленного, но основной набор служб для подобной операционной системы будет именно таким. К счастью, править реестр для десятка - полтора служб совсем не обязательно, поскольку существует возможность отключить автоматическую группировку служб, установив лимит объема памяти не 3.5 Гб, а выше его реального значения для данного компьютера:

Параметр SvcHostSplitThresholdInKB раздела реестра HKLM\System\Current ControlSet\Control задает размер объема ОЗУ в килобайтах, до превышения которого службы SvcHost будут объединены в группы. По умолчанию он равен dword:00380000 или 3 670 016 Кб ( те самые 3.5Гб, упоминаемые в документации Microsoft). Если, например, задать значение dword:FF000000, то это будет соответствовать 4278190080 Кб, т.е. группировка служб даже для самого современного компьютера будет выполняться всегда, что избавит его пользователя от множества проблем при работе с сетью.

В дополнение к данной статье:

Настройки Windows 10/11 для использования в составе рабочих групп.

Краткое описание и инструкция по использованию утилиты Process Explorer

Пример использования утилит Process Explorer и Autoruns для обезвреживания вируса-майнера.

Краткое описание и инструкция по использованию утилиты Autoruns

Список команд командной строки с описанием и примерами.