AUDITPOL – управление политиками аудита Windows.

Команда AUDUTPOL используется для управления политиками аудита в операционных системах Windows 7 и старше. Аудит - это процесс отслеживания действий пользователей и фиксации происходящих событий с записью в журнал безопасности операционной системы (ОС). В этот журнал записываются попытки входа в систему, сведения о выполнении определенных действий и результатах их выполнения, а также события, связанные с созданием, открытием, изменением и уничтожением определенных объектов ОС. Политики аудита используются для определения четких правил использования ресурсов, для выявления узких мест в системе безопасности, для контроля действий пользователей а также выявления атак на сеть и локальные ресурсы организации.

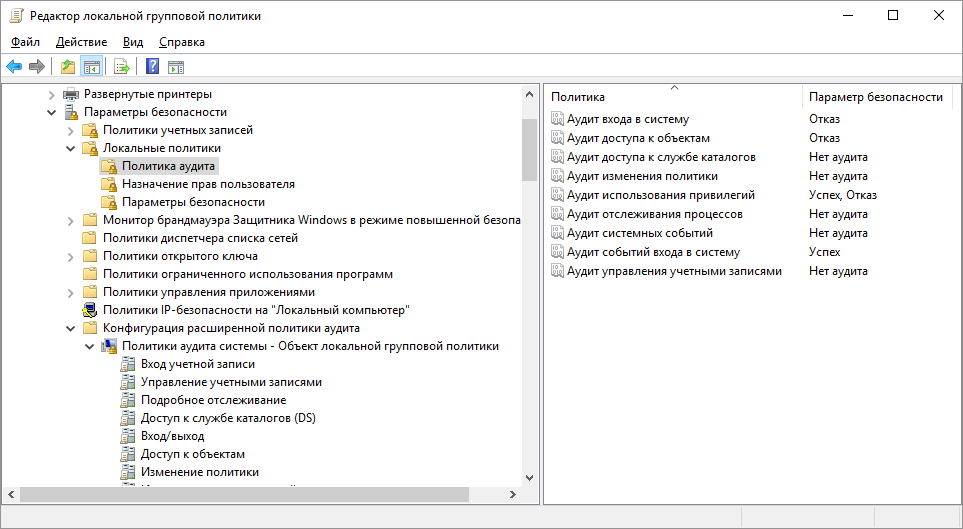

Для управления политиками аудита в графической среде пользователя применяется редактор локальной групповой политики ( gpedit.msc ). Для редактирования политик аудита используется раздел Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - , и в значительной степени - Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - - Конфигурация расширенной политики аудита - Политика аудита системы – Объект локальной групповой политикию.

По умолчанию, параметры политики аудита не заданы – имеют состояние ”Нет аудита” (или ”Не определено”).

Утилита командой строки auditpol.exe является стандартным средством управления политиками аудита в операционных системах Windows 7 и более поздних. Должна выполняться в контексте учетной записи администратора системы (”Запустить от имени Администратора”). Формат командной строки:

AuditPol команда [< подкоманда > < параметры >]

При каждом запуске можно указывать только одну команду.

Команды:

/? - Контекстная справка.

/get - Отображение текущей политики аудита.

/set - Установка политики аудита.

/list - Отображение элементов политики, которые можно выбрать.

/backup - Сохранение политики аудита в файл.

/restore - Восстановление политики аудита из файла.

/clear - Очистка политики аудита.

/remove - Удаление политики аудита для каждого из пользователей учетной записи.

/resourceSACL - Настройка системных списков управления доступом для глобальных ресурсов. System Access-Control List (SACL) - системный список управления доступом . SACL управляется системой и используется для обеспечения аудита попыток доступа к объектам файловой системы, определяя условия при которых генерируется события безопасности. В операционных системах Windows Vista и более поздних, SACL используется еще и для реализации механизма защиты системы с использованием уровней целостности ( Integrity Level, IL).

Для получения сведений о соответствующей команде используется синтаксис:

AuditPol команда /?

Примеры использования утилиты Auditpol.exe

Порядок использования утилиты auditpol.exe практически ничем не отличается для различных версий Windows, начиная с Windows 7. Рассматриваемые ниже примеры приведены для случая применения программы auditpol.exe в среде ОС Windows 10. В редких случаях, некоторые параметры политики аудита, рассматриваемые в примерах, могут отсутствовать при выполнении команды в среде ОС Windows 7-8.1. Для работы с утилитой auditpol.exe требуется повышение привилегий пользователя через ”Запуск от имени администратора”

Сброс в исходное состояние политик аудита.

При использовании параметра командной строки /clear выполняется удаление политики аудита по пользователям для всех пользователей, сброс политики аудита системы для всех подкатегорий и отключение всех параметров аудита.Формат командной строки:

AuditPol /clear [/y]

/y - Запрос на подтверждение очистки всех политик аудита не отображается.

auditpol /clear /y - выполнить сброс политик аудита без отображения запроса на подтверждение данной операции.

Сохранение и восстановление политик аудита.

Для сохранения и восстановления текущих политик аудита используются команды:AuditPol /backup /file:имя_файла - сохранить параметры политики аудита системы, и параметры аудита по пользователям в файл с указанным именем. Выходные данные будут записаны в формате CSV.

AuditPol /restore /file:имя_файла - восстановить параметры политики аудита системы, и параметры аудита по пользователям из файла с указанным именем.

Примеры:

auditpol /backup /file:c:\auditpolicy.csv - сохранить текущие параметры политики аудита в файл c:\auditpolicy.csv. О результате выполнения команды на экране консоли отображается соответствующее сообщение (ошибка или успешное выполнение).

auditpol /restore /file:c:\auditpolicy.csv - восстановить текущие параметры политики аудита из файла c:\auditpolicy.csv. О результате выполнения команды на экране консоли отображается соответствующее сообщение (ошибка или успешное выполнение).

Получение справочно-информационных данных для управления политиками аудита.

Для вывода списка категорий или подкатегорий политики аудита, либо списка пользователей, для которых определена политика аудита по пользователям, используется команда /list. Подсказку по использованию можно отобразить при выполнении команды:auditpol.exe /list /?

Формат командной строки при использовании команды /list

AuditPol /list [/user|/category|/subcategory[:< имя_категории >|< {GUID} >|*] [/v] [/r]

Параметры командной строки:

/? -Контекстная справка.

/user - Вывод списка всех пользователей, для которых определена политика аудита по пользователям. При использовании с параметром /v также отображается SID пользователя.

/category - Отображение распознанных системой имен категорий. Если используется с параметром /v, также отображается GUID.

/subcategory - Отображение распознанных системой имен подкатегорий для указанной категории. Если используется параметр /v, также отображаются GUID подкатегорий.

Примеры использования:

auditpol /list /user - отобразить список пользователей, для которых определена политика аудита.

auditpol /list /category - отобразить список имен категорий, допустимых в данной системе. Пример отображаемой информации для русскоязычной Windows 10:

Категория или подкатегория:

Вход учетной записи

Вход/выход

Доступ к объектам

Доступ к службе каталогов (DS)

Изменение политики

Использование прав

Подробное отслеживание

Система

Учетные записи

auditpol /list /category /v - то же, что и в предыдущем примере, но с отображением глобальных уникальных идентификаторов (GUID) для каждой категории. В командах утилиты auditpol.exe можно использовать как наименования категорий, так и значения их идентификаторов GUID.

auditpol /list /subcategory:Вход/Выход - отобразить список подкатегорий для категории Вход/Выход. Пример отображаемой информации для Windows 10:

Категория или подкатегория

Вход/выход

Вход в систему

Выход из системы

Блокировка учетной записи

Основной режим IPsec

Быстрый режим IPsec

Расширенный режим IPsec

Специальный вход

Другие события входа и выхода

Сервер сетевых политик

Заявки пользователей или устройств на доступ

Членство в группах

auditpol /list /subcategory:”Доступ к объектам”,”Доступ к службе каталогов (DS)” - то же, что и в предыдущем примере, но указано более одной подкатегории через запятую. Если в имени категории имеется хотя бы один пробел, оно заключается в двойные кавычки.

auditpol /list /subcategory:Вход/Выход,{6997984A-797A-11D9-BED3-505054503030} - то же, что и в предыдущем примере, но вместо имени категории используется соответствующий GUID.

auditpol /list /subcategory:Вход/Выход,{6997984A-797A-11D9-BED3-505054503030} /v - то же, что и в предыдущем примере, но кроме имен подкатегорий отображаются их идентификаторы GUID.

Отображение параметров текущей политики аудита.

Формат командной строки:

AuditPol /get [/user[:< имя_пользователя >|< {SID} >]] [/category:*|< имя >|< {GUID} >[,:< имя >|< {GUID} >...]] [/subcategory:< имя >|< {GUID} >[,:< имя >|< {GUID} > ... ]] [/option:< имя_параметра >] [/sd] [/r]

Параметры командной строки:

/? - Контекстная справка.

/user - Субъект безопасности, для которого опрашивается политика аудита по пользователям. Необходимо указать либо параметр /category, либо /subcategory. Пользователь может быть задан с помощью SID или по имени. Если не задана учетная запись пользователя, опрашивается политика аудита системы.

/category - Одна или несколько категорий аудита, заданные с помощью GUID или по имени. Чтобы установить опрос всех категорий аудита, используйте звездочку ("*").

/subcategory - Одна или несколько подкатегорий аудита, заданные с помощью GUID или по имени.

/sd - Извлечение дескриптора безопасности, используемого для делегирования доступа к политике аудита.

/option - Извлечение существующей политики для CrashOnAuditFail, FullPrivilegeAuditing, AuditBaseObjects или AuditBaseDirectories.

/r - Отображение результатов в формате отчета (CSV) .

Примеры использования:

auditpol /get /category:* - отобразить параметры политики аудита для всех категорий и пользователей. Обычно, данная команда используется для получения списка установленных и настроенных политик аудита, поэтому системные администраторы часто используют ее в цепочке с командой поиска текста find: auditpol /get /category:* | find /v "Без аудита" - отобразить настроенные категории политик аудита, т.е. не содержащие (find /v) строку Без аудита.

auditpol /get /category:* | find "Сбой" - отобразить список категорий, настроенных на аудит отказов в доступе. Строка ”Сбой” соответствует значению ”Отказ” в редакторе групповых политик gpedit.msc

auditpol /get /category:* | find "Успех" - отобразить список категорий, настроенных на аудит успехов.

auditpol /get /user:win10\user /Category:"Система","Вход/Выход" - отобразить состояние политики аудита для пользователя user домена win10 для категорий Система и Вход/Выход

auditpol /get /Category:"Система" - отобразить состояние системной политики аудита для категории Система. Пример отображаемой информации:

|

Категория или подкатегория Система Расширение системы безопасности Целостность системы Драйвер IPSEC Другие системные события Изменение состояния безопасности |

Параметр Без аудита Успех и сбой Без аудита Успех и сбой Успех |

auditpol /get /option:CrashOnAuditFail - отобразить значение параметра политики аудита CrashOnAuditFail. Данный параметр используется для гарантированного прекращения обслуживания пользователей при возникновении события переполнения журналов аудита.

auditpol /get /user:{S-1-5-21-397123417-1234567} /Category:"Система" – вместо имени пользователя используется соответствующий идентификатор GUID.

auditpol /get /sd - отобразить дескриптор безопасности политики аудита. Пример отображаемой информации:

Дескриптор безопасности политики аудита: D:(A;;DCSWRPDTRC;;;BA)(A;;DCSWRPDTRC;;;SY)

Изменение параметров текущей политики аудита.

Формат командной строки:

AuditPol /set [/user[:< имя_пользователя >|< {SID} >][/include][/exclude]] [/category:< имя >|< {GUID}>[,:< имя >|< {GUID} >...]] [/success:< enable >|< disable >][/failure:< enable >|< disable >] [/subcategory:< имя >|< {GUID} >[,:< имя >|< {GUID} >...]] [/success:< enable >|< disable >][/failure:< enable >|< disable >] [/option:< имя_параметра > /value:< enable >|< disable >]

Параметры командной строки:

/? - Контекстная справка.

/user - Субъект безопасности, для которого устанавливается политика аудита по пользователям, заданная параметром category или /subcategory. Необходимо задать либо категорию, либо подкатегорию с помощью SID или по имени.

/include - Указывается вместе с параметром /user, означает, что политикой для данного пользователя создается аудит, даже если он не указан политикой аудита системы. Этот параметр используется по умолчанию и применяется автоматически, если ни параметр /include, ни параметр /exclude не указаны явно.

/exclude - Указывается вместе с параметром /user, означает, что политикой для данного пользователя запрещается аудит, независимо от параметров политики аудита системы. Этот параметр не учитывается для членов локальной группы "Администраторы".

/category - Одна или несколько категорий аудита, заданные с помощью GUID или по имени. Если пользователь не указан, устанавливается политика системы.

/subcategory - Одна или несколько категорий аудита, заданные с помощью GUID или по имени. Если пользователь не указан, устанавливается политика системы.

/success - Установка успешного аудита. Этот параметр используется по умолчанию и применяется автоматически, если ни параметр /success, ни /failure не указаны явно. Этот параметр следует использовать с параметром, разрешающим или запрещающим его.

/failure - Установка неудачного аудита. Этот параметр следует использовать с параметром, разрешающим или запрещающим его.

/option - Установка политики аудита для CrashOnAuditFail, FullPrivilegeAuditing, AuditBaseObjects или AuditBaseDirectories.

/sd - Установка дескриптора безопасности, используемого для делегирования доступа к политике аудита. Дескриптор безопасности следует указывать с помощью SDDL. Дескриптору безопасности должен быть назначен список DACL.

Примеры использования:

auditpol /set /subcategory:"Целостность системы" /failure:disable - установить системную политику аудита для подкатегории Целостность системы в состояние ”Успех”.

auditpol /set /subcategory:"Целостность системы" - аналог предыдущей команды, но используется значение по умолчанию (”Успех”)

auditpol /set /subcategory:"Целостность системы" /success:enable - также аналог предыдущих команд, но с использованием параметра success

auditpol /set /subcategory:{0cce9212-69ae-11d9-bed3-505054503030} /failure:disable - аналог предыдущих команд, но подкатегория задана идентификатором GUID

Для просмотра установленного значения политики можно воспользоваться командой auditpol /get /subcategory:"Целостность системы"

auditpol /set /user:win10\user /subcategory:"Целостность системы" /success:enable - аналогично предыдущим командам, но политика определяется для пользователя user домена или компьютера win10

auditpol /set /option:CrashOnAuditFail /value:enable - разрешить режим отказа обслуживания пользователей при переполнении журнала аудита. Если этот параметр задан, и произошло переполнение журнала безопасности, то система аварийно завершится стоп-ошибкой (”Синий экран смерти Windows”)

STOP 0xC0000244 when security log full

STOP 0xC0000244 — когда журнал безопасности полон

auditpol /set /sd:D:(A;;DCSWRPDTRC;;;BA)(A;;DCSWRPDTRC;;;SY) - изменить дескриптор безопасности политики аудита.

Аудит доступа к глобальным объектам.

Формат командной строки:

AuditPol /resourceSACL [/set /type:< ресурс > [/success] [/failure] /user:< пользователь > [/access:< флаги_доступа >] [/condition:< выражение >]] [/remove /type:< ресурс > user:< пользователь > /type:< ресурс >]] [/clear [/type:< ресурс >]] [/view [/user:< пользователь >] [/type:< ресурс >]]

Параметры командной строки:

Команды:

/? - Выводит справку по команде.

/set - Добавляет новую или обновляет существующую запись в системном списке управления доступом для указанного типа ресурса.

/remove - Удаляет все записи для данного пользователя из списка аудита доступа к глобальным объектам, указанного типом ресурса.

/clear - Удаляет все записи из списка аудита доступа к глобальным объектам для указанного типа ресурса.

/view - Отображает список записей аудита доступа к глобальным объектам для указанного типа ресурса и пользователя. Пользователя указывать не обязательно.

Аргументы команд:

/type - Ресурс, для которого выполняется настройка аудита доступа к объектам. Поддерживаемые значения аргумента: File и Key (с учетом регистра).

File — каталоги и файлы.

Key — разделы реестра.

/success - Задает аудит успехов.

/failure - Задает аудит отказов.

/user - Задает пользователя в одной из следующих форм:

— имя_домена\учетная_запись (например, DOM\Administrators)

— автономный_сервер\группа

— учетная запись (см. API-интерфейс LookupAccountName)

— {S-1-x-x-x-x}. Здесь x имеет десятичный формат, а весь

ИД безопасности должен быть заключен в фигурные скобки.

Например: {S-1-5-21-5624481-130208933-164394174-1001}

Предупреждение. Если используется ИД безопасности, проверка существования учетной записи не выполняется.

/access - Маска разрешения в одной из двух форм:

права универсального доступа:

GA - полный универсальный доступ

GR - универсальный доступ на чтение

GW - универсальный доступ на запись

GX - универсальный доступ на выполнение

права доступа к файлам:

FA - полный доступ к файлу

FR - доступ к файлу на чтение

FW - доступ к файлу на запись

FX - доступ к файлу на выполнение

Права доступа к разделам реестра:

KA - полный доступ к разделу

KR - доступ к разделу на чтение

KW - доступ к разделу на запись

KX - доступ к разделу на выполнение

Например: "/access:FRFW" — включение событий аудита для операция чтения и записи.

/condition - Добавление выражения на основе атрибутов, такого как:

документ имеет конфиденциальность HBI ("Высокая") - "(@Resource.Sensitivity == \"Высокая\")"

Примеры:

auditpol /resourceSACL /set /type:Key /user:MYDOMAIN\myuser /success - аудит успехов пользователя myuser домена MYDOMAIN при обращении к реестру системы.

auditpol /resourceSACL /remove /type:File /user:{S-1-5-21-56248481-1302087933-1644394174-1001} - аудит успехов пользователя с указанным SID при обращении к файлам.

auditpol /resourceSACL /set /type:File /user:everyone /success /failure /access:FRFW condition:"(@Resource.Sensitivity == \"Высокая\")" - аудит успехов и отказов всех пользователей при обращению к файлам с высокой конфиденциальностью на чтение и запись.

auditpol /resourceSACL /type:File /clear - удалить все записи из списка аудита доступа к глобальным объектам для файлов.

auditpol /resourceSACL /type:Key /view - отобразить все записи аудита системного списка управления доступом для реестра.

auditpol /resourceSACL /type:Key /view /user:win10\user - отобразить записи аудита обращений к реестру пользователя user домена win10

Пример отображаемой информации:

Запись: 1

Тип ресурса: File

Пользователь: win10\user

Флаги: Успешно

Условие: (@RESOURCE.Sensitivity == "Высокая")

Случаи доступа:

FILE_ALL_ACCESS